Technik und Sicherheit

WIR SCHÜTZEN IHRE INFORMATIONEN

Der Schutz vertraulicher Informationen ist für uns die wesentliche Geschäftsbasis in der Zusammenarbeit mit unseren Kunden. Wir treffen die geeigneten, erforderlichen und zumutbaren organisatorischen und technischen Maßnahmen, um diese Verpflichtung jederzeit zu gewährleisten. Nachfolgend sind die wichtigsten Maßnahmen zusammengefasst.

Organisatorische Maßnahmen

- Vertraulichkeitsverpflichtung: Cataligent verpflichtet alle seine Mitarbeiter, es zu unterlassen, vertrauliche Informationen zu offenbaren und personenbezogene Daten unbefugt zu verarbeiten oder zu nutzen. Alle Mitarbeiter von Cataligent sind über den Umgang mit vertraulichen Daten belehrt worden und haben eine diesbezügliche Belehrung unterschrieben. Diese Vereinbarungen gelten auch über das Arbeitsverhältnis hinaus.

- Passwortänderung: Bei Ausscheiden eines Mitarbeiters werden sämtliche Zugangskennungen, die Cataligent einsetzt, maßgeblich geändert oder gelöscht, so dass ein weiterer Zugang durch ehemalige Mitarbeiter nicht mehr möglich ist.

- Backup: Alle Produktivdaten werden täglich auf einem physisch getrennten Server gesichert und können im Falle eines Datenverlustes kurzfristig wieder in das Produktivsystem zurückgeführt werden.

- Auskünfte nur an Berechtigte: Das Personal von Cataligent ist verpflichtet, nur ausdrücklich benannten Personen Informationen über die Kundeninstallation zu geben (Administrator-Support).

Technische Maßnahmen

- Zugangskennung und Passwort: Alle Daten sind mittels Zugangskennung und Passwort durch unbefugten Zugriff geschützt. Passworte werden verschlüsselt in der Datenbank gespeichert und können somit auch nicht durch Systemadminstratoren eingesehen werden.

- Rollenbasiertes Zugriffskonzept: Jeder Nutzer kann nur die Informationen einsehen und ändern, die seiner Rolle entsprechen.

- Verschlüsselte Datenübertragung: Alle durch die Anwendung übertragenen Daten werden im Produktivbetrieb mit einer Verschlüsselung versendet (Public Key RSA 1024 bit).

- Verschlüsselte Ablage von Daten auf dem Server: Alle Datenbank-Backups werden mittels AES256 in verschlüsselter Form abgelegt. Alle Produktiv- und Test-Datenbanken sind durch Passwort geschützt. Ausgewählte Datenbankinhalte (z.B. Nutzerkennworte) sind im Standard verschlüsselt abgelegt. Bei Einsatz des SQL-Servers in der Enterprise Edition kann dessen vollständige Verschlüsselung genutzt werden.

- Firewall und Virenschutz: Cataligent stellt aktuelle Technologie bereit, um die Daten vor äußeren Eingriffen zu schützen.

- Hochleistungs-RZ: Die Daten sind in einem Hochleistungsrechenzentrum untergebracht. Der Server verfügt über ein Hardware Raid und die Verbindung erfolgt über einen 100-Mbit-Switch mit mehrfach redundantem Internet-Backbone.

- Log-File: Alle Aktionen, die eine Datenveränderung mit sich bringen, werden durch einen Log-Mechanismus erfasst. Das Logfile lässt sich jederzeit durch berechtigte Benutzer aufrufen.

Maßnahmen

Technische Anforderungen

Die Software Cat4 ist eine webbasierte Anwendung, die weder ActiveX-Komponenten noch JavaApplets nutzt und somit ein hohes Maß an Kompatibilität erreicht. Die nachfolgende Übersicht zeigt die wesentlichen Komponenten der Systemarchitektur:

Hosting

Im Rahmen dieser Leistungskomponente wird die Software Cat4 auf Serverkapazitäten

von Cataligent betrieben und durch Cataligent verwaltet.

Hardware-Services

- Bereitstellung eines Dual Xeon 2 GHz, 4 GByte RAM, 2×60 GByte RAID-Array oder aktuellerer Hardware

- Systemsoftware Windows Server, SQL-Server, IIS

- IP-Anbindung des Servers über 100 Mbit-Switch

- Mehrfach-redundanter Internet-Backbone (Kapazität 100Mbit/s)

Backup und Recovery

- Tägliche Datensicherung von Projektdaten und Dateien

- Speicherung der Backups über einen Zeitraum von 2 Wochen

- Recovery der Datensicherung auf Anfrage

Security

- State-of-the-art Firewall und Virenschutz

- Verschlüsselte Übertragung und extern vergebenes Zertifikat (z.B. TC Trust Center)

- Unterbringung der Serveranlage in einem professionellen Rechenzentrum

Systemwartung

- Regelmäßiges Update der Systemkomponenten

- Performance-Optimierung und Datenbankrestrukturierung

- Die zum Leistungsumfang gehörende Hardware lässt einen performanten Betrieb von ca. 50 gleichzeitig eingeloggten Nutzern zu. Dies entspricht erfahrungsgemäß ca. 100-200 berechtigten Nutzern, die in Cat4 eingetragen sind („named user“).

Eine optionale Ausweitung der Kapazität ist jederzeit möglich.

Unterlieferant

Die Hardware-Services werden in einem professionellen Rechenzentrum durch einen Dienstleister der Cataligent erbracht. Derzeit nutzt Cataligent die Lieferanten Hetzner, myLoc, Host Europe sowie Velia. Alle weiteren Leistungen werden direkt durch Cataligent erbracht.

Im Regelfall wird das Hosting während der Implementierungs- und Anpassungsphase auf Serverkapazitäten von Cataligent durchgeführt (sog. „Implementierungs-Hosting“). Nach Abschluss dieser Phase wählt der Kunde eine von drei Arten des Hostings aus:

TISAX

Wir sind stolz darauf, dass unsere TISAX-Bewertungsergebnisse verfügbar sind!

Der Trusted Information Security Assessment Exchange (TISAX) ist ein Rahmen für die Überprüfung der Datensicherheit in der europäischen Automobilindustrie und eine eingetragene Marke, die von der ENX Association verwaltet wird. Er wurde vom Verband der Automobilindustrie (VDA) ins Leben gerufen, um ein gemeinsames Informationssicherheits-Assessment für die interne Analyse, die Bewertung von Lieferanten und den Informationsaustausch zu schaffen.

Wir von der Cataligent Projekt GmbH haben uns verpflichtet, eine Software mit einem hohen Maß an Informationsschutz, Vertraulichkeit, Verfügbarkeit und Integrität zu liefern. Die Teilnahme am TISAX®-Assessment ist ein wichtiger Schritt, der unser Engagement gegenüber unseren Kunden und Geschäftspartnern unterstreicht.

Das Ergebnis ist ausschließlich über das ENX-Portal abrufbar:

Unsere Scope-ID: S3NHTW

Unsere Assessment ID: A14LZ0-3

(TISAX und TISAX-Ergebnisse sind nicht für die Allgemeinheit bestimmt)

PEN-Test

Wir sind stolz darauf, das Zertifikat mit der Bewertung „sehr sicher“ für unseren bestandenen Penetrationstest vorweisen zu können!

ditis Systeme – The Security Company hat einen Penetrationstest nach den Richtlinien des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und unter Einhaltung der Anforderungen der internationalen Sicherheitsnorm ISO/IEC 27001 an unserer Cat4-Software durchgeführt.

Es wurden keine Schwachstellen der Schwereklasse „hoch“ oder „mittel“ festgestellt!

Eines unserer Hauptziele war es schon immer, unseren Kunden eine effiziente Software für ihre geschäftliche Transformation mit einem hohen Maß an Datensicherheit zu bieten. In den letzten Jahren hat unsere Cat4-Software bei Penetrationstests stets sehr gut abgeschnitten.

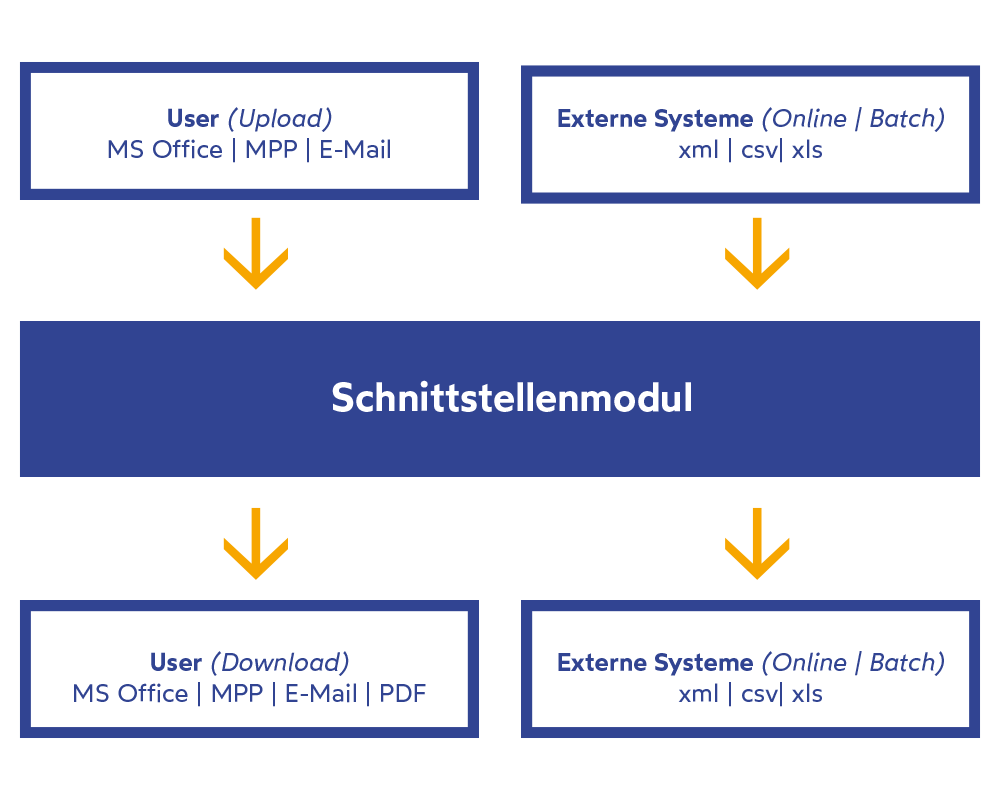

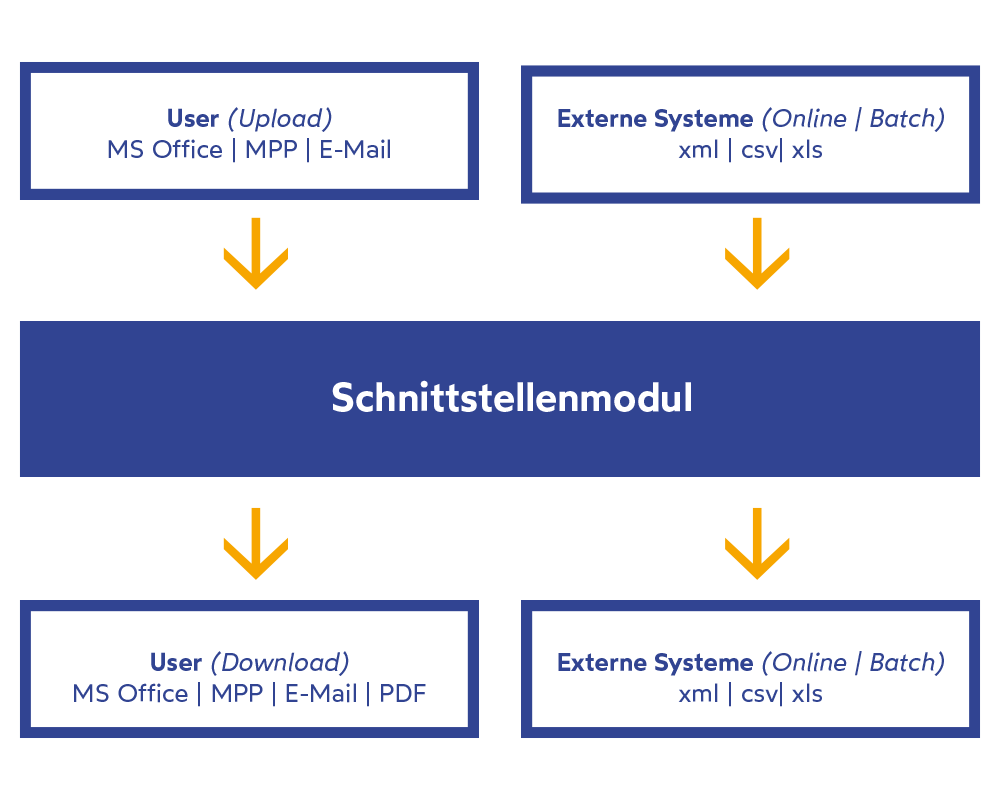

Schnittstellen

Cat4 verfügt über ein zentrales Schnittstellenmodul, das für einen geordneten Datenaustausch mit anderen Anwendungen sorgt. Das Schnittstellenmodul unterstützt zwei Arten des Datenaustauschs:

- Asynchron mittels Dateitransfer (Batch)

- Synchron mittels WebServices (Online)

Beim asynchronen Datenaustausch werden zu definierten Zeitpunkten Dateien zwischen Cat4 und anderen Anwendungen ausgetauscht. Beim Import werden alle einzulesenden Daten auf Konsistenz überprüft, und ggf. ein Fehlerprotokoll erstellt. Es kann im Vorfeld bestimmt werden, ob eine Datei entweder nur gänzlich importiert werden darf oder auch nur die gültigen Datensätze importieren darf.

Nach erfolgtem Import wird der Schnittstellenverantwortliche mittels Nachrichten über den Erfolg des Imports informiert.